Uvod v vrste požarnih zidov

Iskanje ustreznih orodij za delo predstavlja eno največjih težav, s katerimi se podjetja soočajo pri varovanju občutljivih podatkov. Večina podjetij morda nima jasne predstave o tem, kako najti ustrezen požarni zid ali požarni zid za svoje potrebe, kako postaviti tovrstni požarni zid ali zakaj so takšni požarni zidovi potrebni celo za običajno orodje, kot je požarni zid.

Kaj so požarni zidovi?

Požarni zid je nekakšno orodje za kibernetsko varnost, ki se uporablja za nadzor omrežnega prometa. Požarni zidovi se lahko uporabljajo za izolacijo omrežnih vozlišč, notranjih virov ali celo posebnih programov od zunanjih virov prometa. Programska oprema, strojna oprema ali oblak so lahko požarni zidovi, pri čemer imajo požarni zidovi vsake vrste različne prednosti in slabosti. Glavni cilj požarnega zidu je preprečiti zlonamerne omrežne zahteve in podatkovne pakete ter hkrati omogočiti zakonit promet. Kljub temu je beseda "požarni zid" preširoka, da bi jo lahko uporabljali kupci IT-varnosti. Obstaja veliko različnih vrst požarnih zidov, od katerih vsaka deluje na različne načine, znotraj in zunaj oblaka, za zaščito različnih vrst pomembnih podatkov.

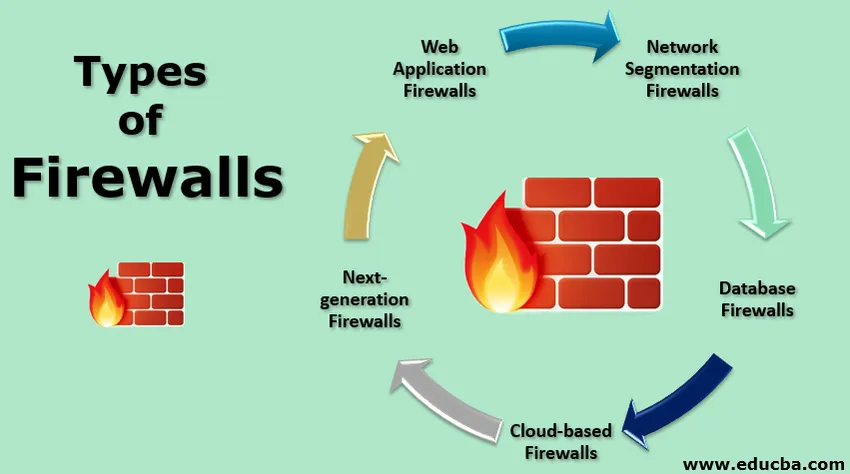

Top 5 vrst požarnega zidu

Zdaj bomo videli vrsto požarnega zidu:

1. Požarni zidovi spletnih aplikacij

Požarni zid za spletno aplikacijo je običajno proxy strežnik med aplikacijo na strežniku in uporabniki aplikacije, ki do nje dostopa zunaj korporativnega omrežja. Proxy strežnik sprejme vhodne podatke in nato v imenu notranjega odjemalca ustvari povezavo z zahtevo. Glavna prednost te konfiguracije je, da je baza podatkov zaščitena pred preverjanjem vrat, poskusi iskanja kode strežnika aplikacij ali drugega zlonamernega vedenja, ki ga vodijo končni uporabniki. Če želite filtrirati zlonamerne zahteve, proxy strežnik analizira tudi podatke, da prepreči dostop do baze podatkov za spletne aplikacije.

Raven zaščite: Visoka, ker strežnik spletnih aplikacij nudi medpomnilnik za neznane in potencialno zlonamerne uporabnike, ki bi sicer lahko imeli neposreden dostop do strežnika spletnih aplikacij. To je pomembno, ker številne aplikacije hranijo tajne podatke, koristne hekerjem, ki so še posebej privlačni v spletnih aplikacijah.

Slabosti in prednosti: Požarni zidovi spletnih aplikacij so enostavnejši, manj ranljivi in jih je lažje popraviti kot sami spletni strežniki. To pomeni, da lahko hekerji menijo, da so aplikacije za požarnim zidom znatno težavne. Toda proxy požarni zidovi ne podpirajo vseh aplikacij enostavno in lahko zmanjšajo učinkovitost varne aplikacije za končne uporabnike.

2. Požarni zidovi segmentacije omrežja

Požarni zid za segmentacijo omrežja (lahko rečemo tudi požarni zidovi notranjega omrežja) se uporablja za upravljanje pretokov omrežnega prometa med lokacijami, operativnimi območji, oddelki ali drugimi poslovnimi enotami. Uporablja se na mejah podomrežja. Na ta način lahko pride do kršitve omrežja na enem območju in ne po celotnem omrežju. Služi lahko tudi za zaščito območij omrežja, ki jih jamči, na primer baze podatkov ali raziskovalne in razvojne enote.

Za zelo velika podjetja ali podjetja z omrežnimi obodi, ki jih je težko zavarovati, so najbolj koristni požarni zidovi za segmentacijo omrežja.

Raven zaščite: Medtem ko napadalec morda ne more premakniti požarnega zidu za segmentacijo omrežja iz dela omrežja v drugega, lahko napredek napadalca v praksi le upočasni, če je začetni premor hitro odkriti.

Prednosti in slabosti: Če agresor doseže dostop do omrežja, je lahko požarni zid za segmentacijo omrežja bistveno težji do posebej občutljivih informacij.

3. Požarni zidovi baze podatkov

Kot pove že ime, so požarni zidovi vrsta požarnega zidu za spletne aplikacije, namenjene zaščiti podatkovnih baz. Običajno so nameščeni neposredno na strežnik baze podatkov (ali blizu vhoda v omrežje, kjer ima več strežnikov več strežnikov, ki so namenjeni njihovi zaščiti). Njihov cilj je prepoznati in se izogniti edinstvenim strežniškim napadom, kot so križišča na več mestih, kar lahko privede do zaupnih informacij v bazah podatkov, do katerih dostopajo napadalci.

Stopnja zaščite : Izguba zaupnih informacij je običajno draga in draga, kar zadeva izgubljeno verodostojnost in slabe oglase . V ta namen so potrebni vsi ustrezni koraki za zaščito baz podatkov in njihovih podatkov. Za varnost teh shranjenih podatkov je omrežni požarni zid precej dodal .

Če hranite dragocene ali zaupne podatke zbirke podatkov, je zelo priporočljivo, da uporabite požarni zid. Po podatkih Varnost na podlagi varnosti je bilo ukradeno več kot 4 milijarde plošč štirikrat več kot leta 2013. Ko hekerji še naprej učinkovito ciljajo na baze podatkov, to pomeni, da so zapisi vse pomembnejši.

Prednosti in slabosti: Požarni zidovi strežnikov lahko zagotavljajo učinkovit varnostni ukrep in se lahko uporabljajo tudi za sledenje, pregledovanje in poročanje o skladnosti za regulativne namene. Vendar pa bodo učinkoviti le, če so pravilno konfigurirani in spremenjeni in nudijo malo zaščite pred podvigi, ki niso potrebni nič.

4. Požarni zidovi v oblaku

Požarni zid, ki temelji na oblaku, je alternativa požarnemu zidu korporativnega podatkovnega centra, vendar ima isti cilj: zaščititi omrežje, aplikacijo, bazo podatkov ali druge vire IT.

Stopnja zaščite: varnostni delavec, ki je specializiran za upravljanje požarnega zidu, konfigurira in upravlja požarni zid v oblaku kot storitev, tako da lahko nudi odlično zaščito za vire, ki jih ščiti. Prav tako bo zelo dostopen z malo ali brez načrtovanih ali nenačrtovanih izpadov. Običajno se opravi s konfiguracijo usmerjevalnikov podjetij, da preusmerijo promet na požarni zid v oblaku, ko se mobilni uporabniki povežejo z njim bodisi prek VPN-ja bodisi kot posrednika.

Medtem ko so na voljo namenski požarni zidovi, lahko vsebnik zaščitite tudi s iptables, ki delujejo na vsebniku z gostiteljskimi zidovi.

Moč in slabosti: Konfiguriranje požarnega zidu vsebnika je verjetno lažje kot gostiteljski požarni zid, ki deluje na vsakem vsebniku. Toda v manjših okoliščinah bi bilo lahko stroškovno upravičeno in težko upravičiti.

5. Požarni zidovi nove generacije

Požarni zidovi nove generacije se uporabljajo za zaščito omrežja pred nezaželenim podatkovnim prometom, vendar se razlikujejo od običajnih požarnih zidov. Poleg pristanišča, izvora, ciljnega IP-naslova in protokola NGFW-ji zagotavljajo programsko vidnost s celotenimi vidljivostmi s pregledovanjem vsebine vsakega podatkovnega paketa. Omogoča vam, da z uporabo požarnega zidu aplikacijskega sloja prepovete uporabo posebnih aplikacij, kot so vrstniki za aplikacije za skupno rabo datotek v aplikacijskih plasteh, in omejite aplikacije, kot je omogočanje uporabe Skypea za govor prek IP klicev, ne pa tudi za skupno rabo datotek.

NGFW zagotavlja boljšo pokritost požarnega zidu kot običajni požarni zid, kar na eni strani pušča stroške in težave z zmogljivostjo. Poleg tega mnogi NGFW zagotavljajo tudi druge funkcije, kot so zaznavanje vdorov, pregled zlonamerne programske opreme in pregled SSL programske opreme . Te so lahko koristne za organizacije s temi aplikacijami, ki še nimajo točkovnih rešitev, vendar lahko tudi pri onesposobitvi znatno zmanjšajo zmogljivost prenosa podatkov NGFW.

Prednosti in slabosti: NGFW ima veliko več nadzora nad zrni, kar NGFW omogoča obravnavo širšega spektra potencialnih groženj in ne more dostopati do korporacijskega omrežja. Vendar pa NGFW stanejo več kot običajni požarni zidovi, kar lahko povzroči težave pri delovanju omrežja, ker izvajajo pregled paketov in ne le paketne filtre.

Zaščita ravni: Dokaj visoka, ker zagotavljajo visoko stopnjo zrnate kontrole. Takšne naloge bodo morda potrebne za uskladitev s PCI in HIPAA.

Enotno obvladovanje groženj

Poenotene naprave UTM nudijo malim in srednje velikim podjetjem skoraj popolno varnostno rešitev kot eno samo polje, ki se poveže v omrežje. Značilne funkcije UTM vključujejo standardne požarne zidove, sistem za zaznavanje vdorov (vključno s preverjanjem dohodnega prometa, e-pošto za viruse in zlonamerno programsko opremo, črni seznam) in črni seznam spletnih naslovov, ki delavcem preprečujejo dostop do določenih spletnih mest, kot je lažno predstavljanje. Požarni zid spletne aplikacije in požarni zid nove generacije (NGFW) imata tudi varna spletna prehoda (včasih).

Prednosti in slabosti: UTM imajo ključno privlačnost: en sam nakup pokriva vse varnostne zahteve in lahko z eno konzolo za upravljanje nadzoruje in konfigurira vse varnostne funkcije. Večina UTM-ov ponuja osnovne stopnje varnosti po prvotni kupni ceni, dodatni varnostni izdelki (na primer IPS) pa so lahko na voljo po izbirni licenčni ceni. Glavna pomanjkljivost je, da UTM ne morejo ponuditi enake stopnje varnosti kot kombinacija bolj zapletenih izdelkov, vendar je morda akademska, ker pogosto obstaja izbira med UTM in brez varnostne rešitve.

UTM-ji so primerni za manjša podjetja, ki nimajo posebnega varnostnega osebja in nimajo potrebnega strokovnega znanja za konfiguriranje točkovnih rešitev.

Raven zaščite: Nekateri UTM-ji delujejo dobro za zaščito omrežja, vendar najboljše rešitve lahko nudijo boljšo zaščito za vsako varnostno funkcijo.

Zaključek

Torej, v tem članku smo videli različne vrste požarnih zidov z njihovimi močmi in slabostmi. Ne glede na vrsto požarnega zidu, ki jo izberete, ne pozabite, da je okvarjen požarni zid na nek način lahko slabši od požarnega zidu, ker nudi nevaren varnostni vtis, medtem ko nudi malo ali nič požarnega zidu. Upam, da vam bo ta članek v pomoč pri izbiri ustreznega požarnega zidu za vaš sistem.

Priporočeni članki

To je vodnik za Vrste požarnih zidov. Tukaj razpravljamo o prvih 5 vrstah, kot so spletna aplikacija, segmentacija omrežja, baze podatkov, požarni zidovi, zasnovani v oblaku in naslednje generacije, s svojimi močmi in slabostmi. Če želite izvedeti več, si oglejte tudi naslednje članke -

- Najboljših 9 vrst kibernetske varnosti

- Uvod v varnostne tehnologije

- Kaj je lažni napad?

- Kaj je omrežna varnost? | Prednosti

- Naprave za požarni zid

- Kaj je Router?

- Spretnosti, da postanete spletna razvijalka v polnem paketu